Duzentos dias é o tempo médio que um hacker pode residir na sua rede sem ser detetado. Durante este tempo, enquanto o mesmo aguarda pelo momento certo para o ataque, diversa informação e dados confidenciais podem ser capturados e estão em risco.

Neste novo paradigma de segurança em que vivemos a maior parte dos ataques são conseguidos com credenciais legítimas (roubadas) e executadas com ferramentas consideradas como benignas (i.e.Powershell), muitas vezes de dentro da própria organização. Os antivírus e firewalls clássicos fornecem apenas uma proteção limitada para este tipo de ataques que para serem identificados requerem um conhecimento profundo e especifico do funcionamento da infraestrutura de cada Empresa.

Sensível a esta problemática, a Microsoft adquiriu em 2014 a empresa de segurança Israelita Aorato e com a tecnologia desta empresa lançou em 2015 o Microsoft Advanced Threat Analytics (ATA).

O ATA é um produto que assenta sobre uma base de analítica e reconhecimento de padrões. Um produto com tecnologia “machine learning” que se adapta a cada ambiente e deteta ataques recorrendo à análise de comportamentos e confrontando-os com uma base de dados de ataques conhecidos e de problemas de segurança. Com o Microsoft ATA, é possível identificar ameaças antes das mesmas causarem algum dano na empresa.

Recentemente lançado a versão 1.6, esta é uma solução para ser executada na infraestrutura local ou em máquinas virtuais na Cloud e tem uma conceção técnica muito simples: Coleta todo o tráfego produzido pelos controladores de domínio e armazena-o numa base de dados local onde efetua todo o processamento usando o algoritmo DPI (Deep Packet Inspection) de origem israelita.

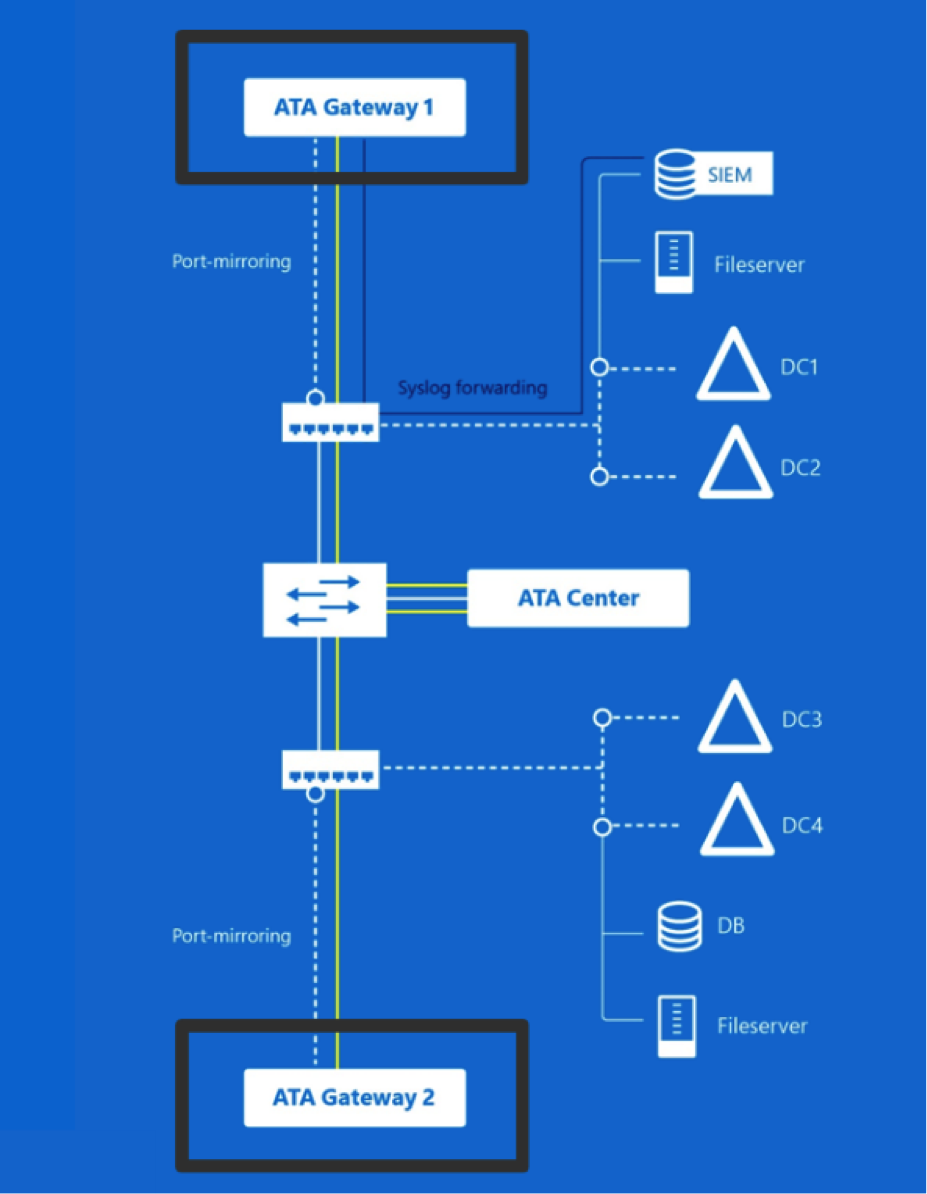

Para coletar a informação necessitamos do ATA Gateway que pode ser uma máquina dedicada para o efeito ou um software que se instala no controlador de domínio. No primeiro caso, é necessário espelhar o tráfego do controlador de domínio para o Gateway (port mirroring), no segundo caso é dispensado esta configuração adicional. Conforme a escala podem existir múltiplos Gateways que entregam a informação no ATA Center, o centro nevrálgico de toda a solução e onde reside a base de dados.

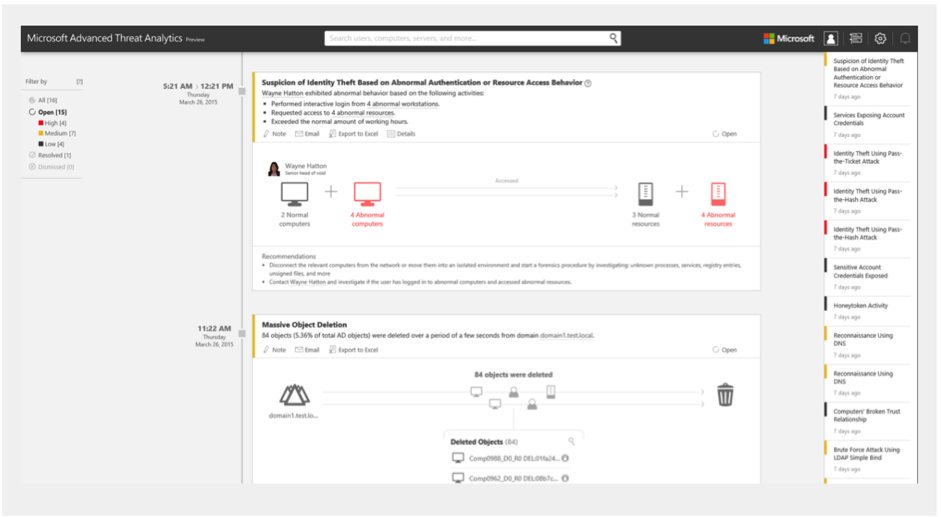

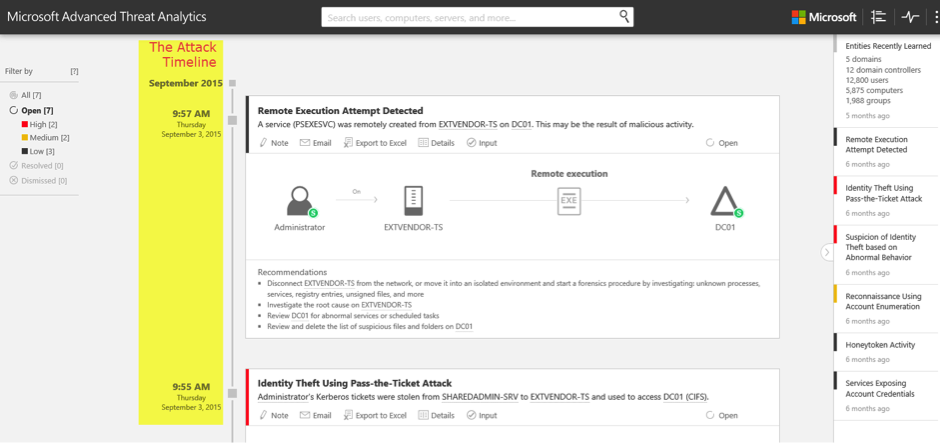

Sendo este um produto de segurança, podia-se imaginar uma série de configurações e afinações possíveis, mas não há muito a fazer após a instalação dos Gateways e ATA Center. Resta-nos esperar 30 dias para que o sistema “aprenda” o ambiente da empresa e começamos a extrair informação valiosa da consola web que nos apresenta por defeito uma intuitiva “Attack time line” onde estão todas as atividades suspeitas e a respetiva severidade.

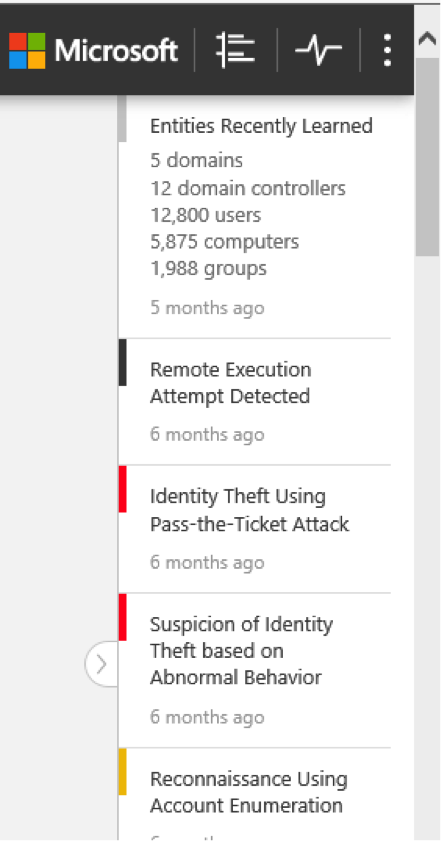

No lado direito do ecrã existe uma barra de notificação que abre automaticamente sempre que existem novas atividades suspeitas

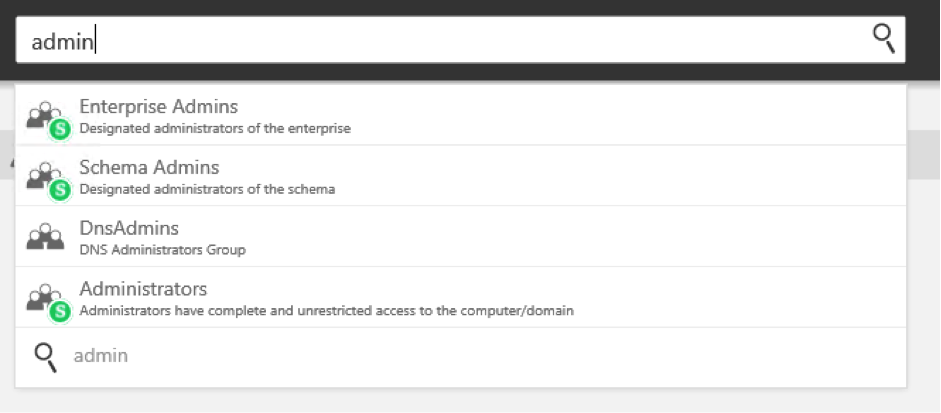

Existe também um painel de filtragem e uma barra de pesquisa onde podemos pesquisar por um utilizador, grupo ou computador específico

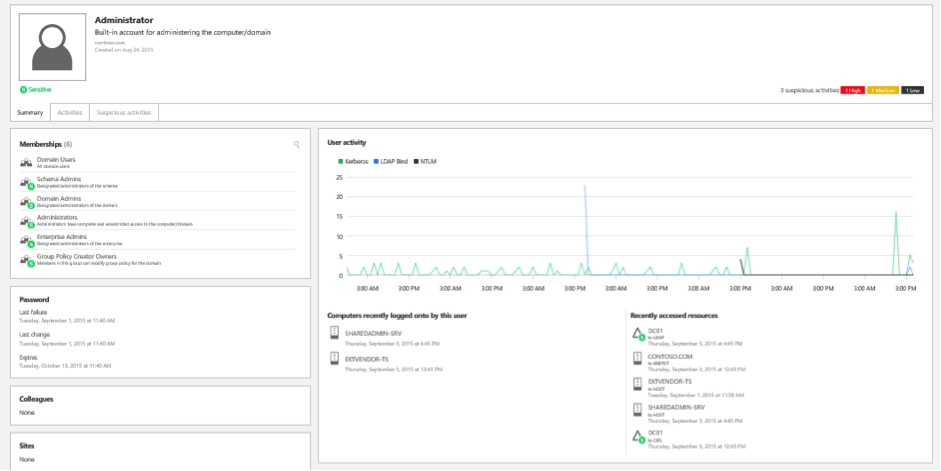

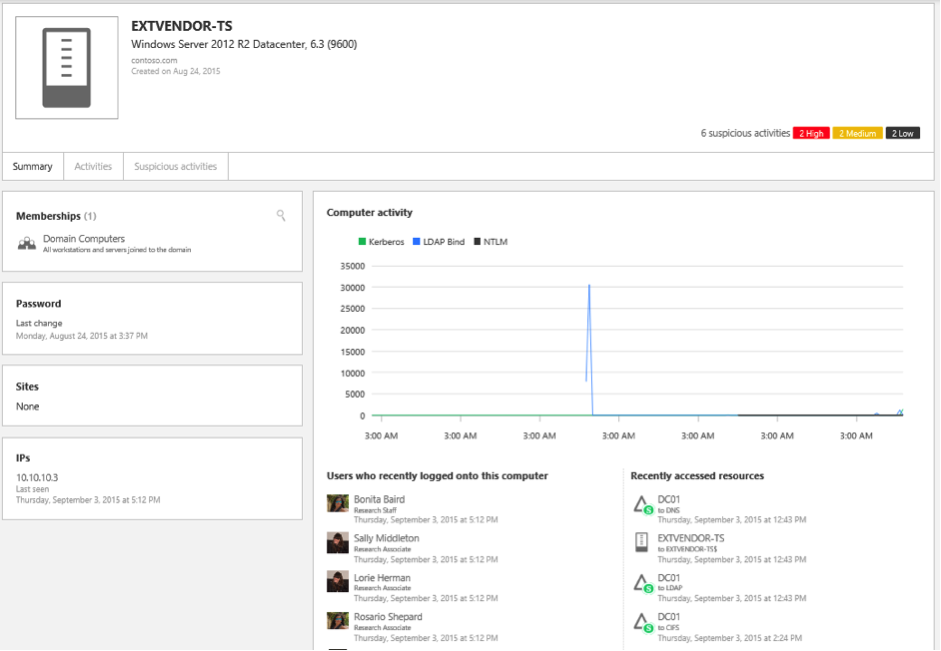

Para cada utilizador e computador é construído um perfil que se traduz num painel com informação geral, grupos a que pertence e atividade recente

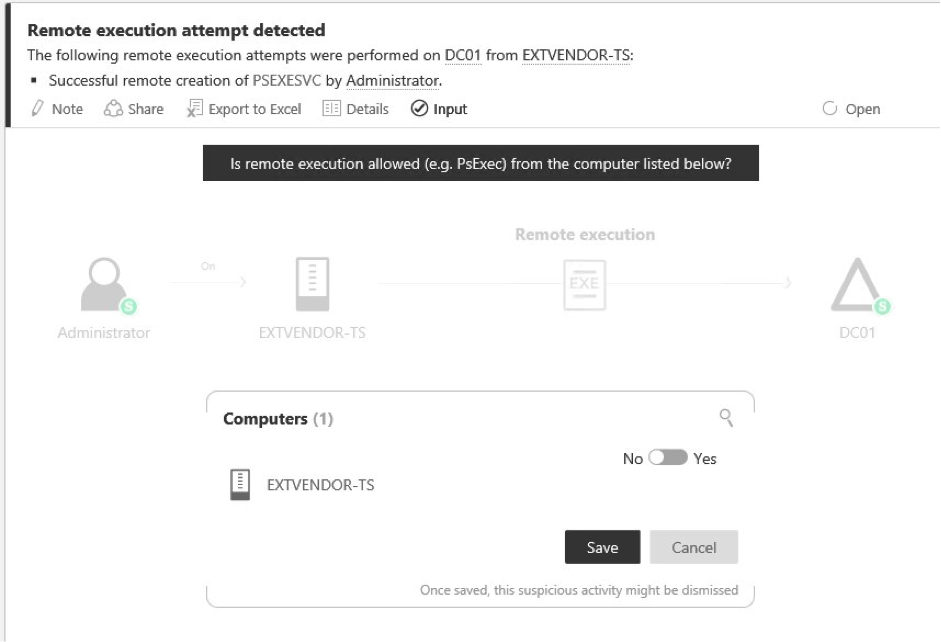

Para cada atividade suspeita podemos alterar o estado para “resolved” ou “dismissed”, conforme a situação esteja resolvida ou seja considerada normal

Ficámos bastante bem impressionados com esta solução que, apesar de não ter tido o devido destaque pelo fabricante, acreditamos que em ambientes Microsoft seja de uma grande mais-valia, especialmente para controlo das ameaças internas.

O ATA é licenciado dentro de uma das seguintes suites de licenciamento:

- Enterprise Client Access License (CAL) Suite

- Enterprise Mobility Suite (EMS)

- Enterprise Cloud Suite (ECS)

Se já possui uma destas suites, então a boa notícia é que o ATA já está licenciado, apenas precisa de o instalar!

O que nós dizemos

Esta é uma solução que pela sua simplicidade e valor deve ser tida em conta, especialmente por quem já a tem licenciada dentro das suites de licenciamento que adquiriu ou subscreveu. Este tipo de soluções analíticas são de extrema relevância para detetar ataques iminentes, inclusive de pessoal interno, que como sabemos são os ataques mais perigosos e destrutivos. Apesar de não ser imune a falsos positivos (tema a melhorar) acaba por dar um ótimo retorno ao investimento que é efetuado com a instalação e parametrização inicial. Um ponto menos bom é o uso intensivo de recursos de hardware, que para configuração mínima, exige 32Gb de RAM, 2 CPU cores e cerca de 9GB por mês de storage para o ATA Center. Por aqui estamos ansiosos por efetuar a primeira instalação em produção num Cliente. Quer ser o primeiro?

|