No How To deste mês iremos demonstrar os passos necessários para ativar acessos “Just-In-Time” ou JIT com Microsoft Entra, cuja finalidade é impedir que sejam atribuídas permissões excessivas aos utilizadores, garantindo que cada um tem apenas os acessos que precisa para realizar as suas tarefas e reforçando os princípios de ZeroTrust e Least Privilege.

Como sabemos, os utilizadores que são o alvo principal de ataques cibernéticos são aqueles que têm roles de administração. Para os proteger, a Microsoft Entra oferece vários mecanismos e, de seguida, iremos demonstrar como é um administrador pode solicitar as permissões que precisa, apenas quando as necessita – em contraste com acessos de administração permanentes, que normalmente são configurados.

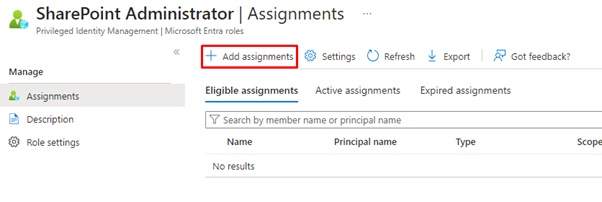

1. Na Microsoft Entra, acedemos a Identity Governance e, se seguida, a Privileged Identity Management. Clicamos em Manage access e depois Add assignments. Neste exemplo iremos configurar o role de administração do Sharepoint, para que só seja atribuído quando há necessidade e por tempo limitado.

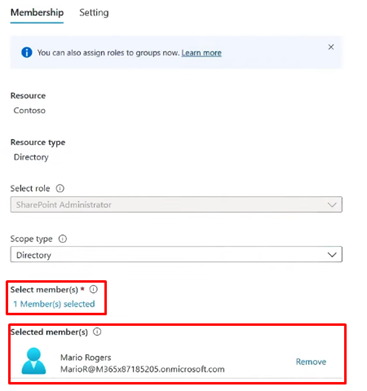

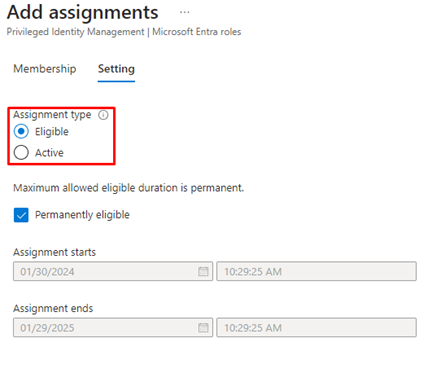

2. Na configuração, após selecionarmos os utilizadores/grupos a aplicar, deixamos a opção default de Eligible. Nos casos em que seja uma permissão temporária, talvez no decorrer de um projeto, poderíamos também configurar uma data-limite para o mesmo.

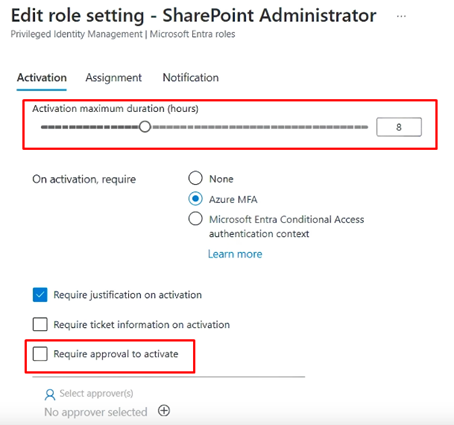

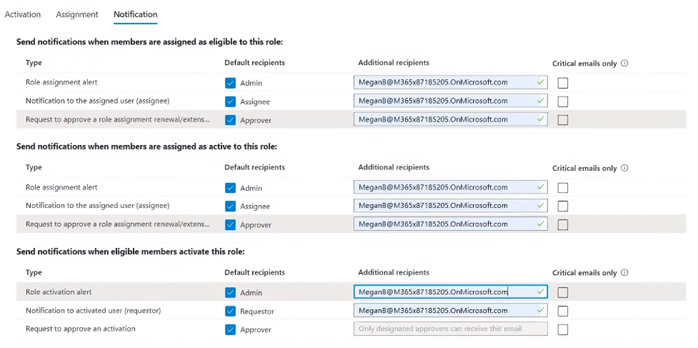

3. Depois de criado, vamos a Settings para editar as condições para este assignment. Das disponíveis, destacamos as seguintes:

• Tempo limite de sessão.

• Solicitar MFA na altura do pedido.

• Obrigar a que o pedido seja validado e aprovado por um superior.

• Envio de notificações por e-mail para alertar que o pedido foi efetuado, para efeitos de auditoria.

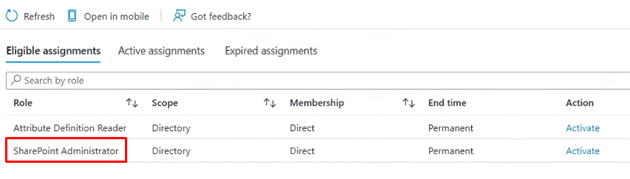

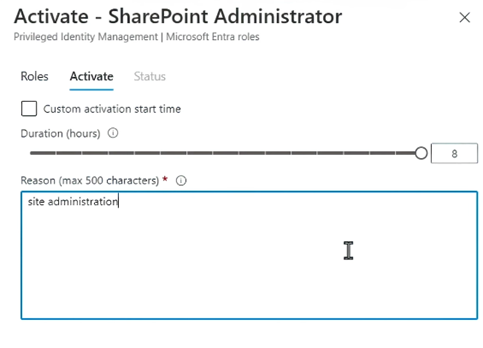

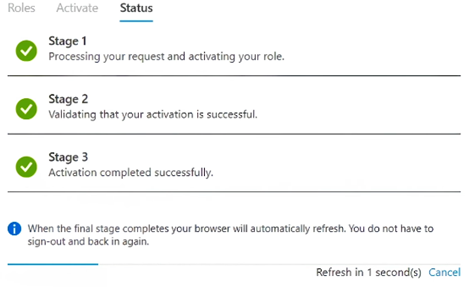

4. Com a configuração efetuada, quando for necessário efetuar administração no Sharepoint e estando com o login do administrador ao qual foi atribuído o assignment anterior, basta ir novamente a Privileged Identity Management e depois a My Roles.

Mas não ficamos por aqui, pois estes mecanismos estendem-se também para os restantes utilizadores, permitindo aos mesmos que peçam autonomamente os acessos que precisam. O primeiro passo será criar um Access Package.

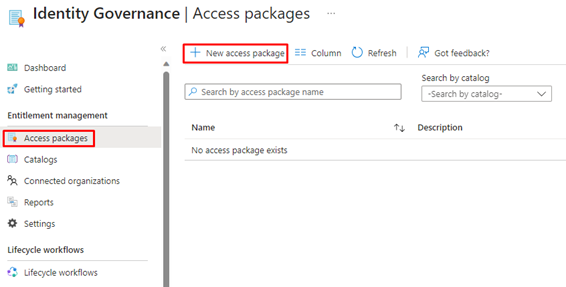

5. No portal Microsoft Entra, vamos a Identity Governance e de seguida Entitlement management

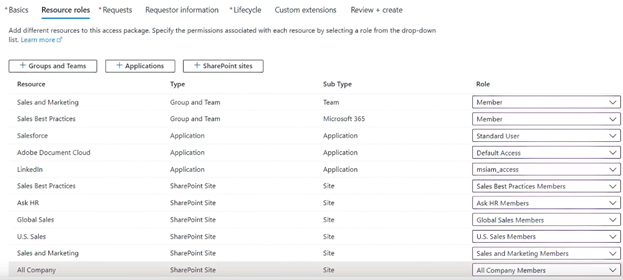

6. Aqui iremos selecionar todos os recursos, e respetivas permissões, que um novo colaborador precisará de ter acesso, dependendo do departamento e função na empresa.

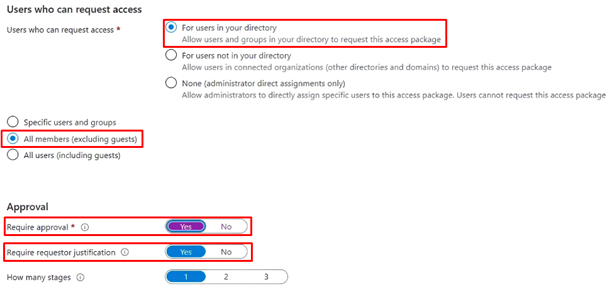

7. De seguida escolhemos a que utilizadores é que o Access Package será disponibilizado, bem como se os pedidos carecem ou não de aprovação.

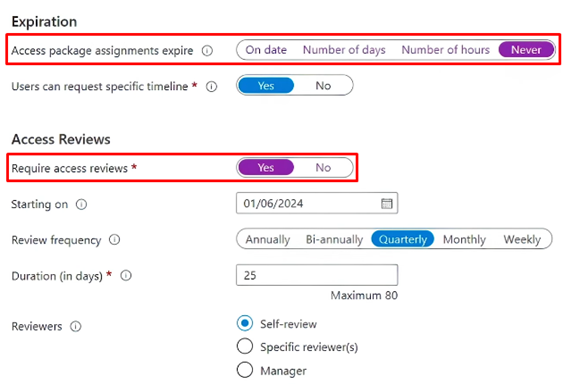

8. Finalmente, de forma semelhante ao que fizemos para os acessos de administração, podemos especificar um tempo limite para estes acessos, bem como reviews obrigatórias para garantir que os acessos continuam a fazer sentido

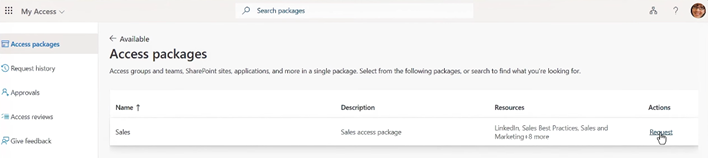

Com o Access Package criado, os utilizadores podem requisitar acesso a partir do portal https://myaccess.microsoft.com ou o mesmo poderá ser atribuído diretamente por um administrador.

Em conjunto com acessos JIT, é possível combinar esta medida de segurança adicional com políticas de acesso condicional da Microsoft Entra. O mais provável é já usarem pelo menos uma que obriga a configuração de MFA para os administradores/utilizadores, mas estas políticas podem garantir que os pedidos JIT só são aprovados a partir de certas localizações ou apenas a partir de equipamentos que estejam compliant com as políticas de MDM da organização, reforçando mais uma vez os dois princípios de segurança referidos.