Maio foi um mês cheio de emoções. Não nos vamos debruçar sobre assuntos futebolísticos ou religiosos pelo que nos ficamos apenas pelos assuntos de IT. O WannaCry foi suficiente para manter os níveis de emoção suficientemente elevados ao ponto de provocar alguns estragos nas organizações.

Na sexta-feira dia 12 de Maio, ao final da manhã começou-se a ouvir os primeiros relatos que algo não ia bem. Algumas organizações estavam a pedir aos seus colaboradores para desligarem os computadores e irem de fim de semana mais cedo. Rapidamente as notícias se espalharam com informações que grandes empresas europeias estavam a ser afetadas por um terrível Ransomware, de seu nome WannaCry.

Era algo que, embora não fosse totalmente esperado, era expectável que afetasse alguém, pois já era tinha sido noticiado que o Group Shadow Brokers teria conseguido apoderar-se no final de 2016 de ferramentas de hacking utilizadas pela NSA. A primeira abordagem que tiveram foi a venda das ferramentas de hacking por um valor elevado que não surtiu grande efeito. Dado que o negócio não correra bem têm vindo a disponibilizara as ferramentas publicamente. Uma destas ferramentas, o ETERNALBLUE, explora uma vulnerabilidade do Windows, que afeta os sistemas que têm a funcionalidade de SMB ativa (File e Print sharing).

Depois de os equipamentos terem sido infetados, possivelmente algures entre Abril e Maio de 2017, através de um clássico e-mail com ligações a conteúdo malicioso, este Ramsonware aproveitou todas as oportunidades de contágio entre os computadores ligados em rede até finalmente se ativar no dia 12 de Maio de 2017.

O WannaCry chegou com uma força dificilmente vista anteriormente, uma vez que além de se aproveitar da vulnerabilidade da Microsoft, tinha sido desenvolvido com base numa ferramenta desenvolvida por uma das mais fortes agências de segurança mundiais, a NSA.

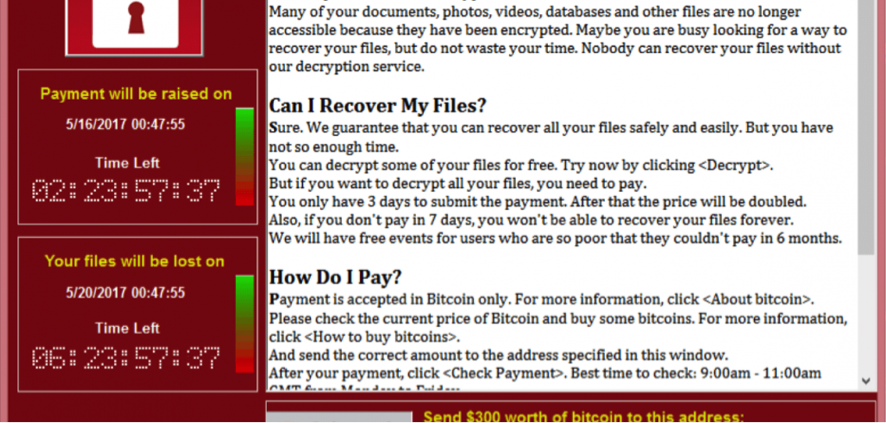

Dos primeiros equipamentos afetados aos 300.000 equipamentos foi um instante. O “sequestrador” exigia um resgate de 300 USD (cerca de 270€) por equipamento para devolver a chave de desencriptação dos dados. O sistema é simples e semelhante a muitos outros ramsonwares já vistos anteriormente. A informação dos equipamentos infetados é encriptada e apenas é possível recuperar a informação através de restore de backups ou pelo pagamento ao sequestrador, que desta vez não respondeu positivamente a todos os pagamentos efetuados. Mesmo assim, estima-se que o valor recebido não tenha sido muito elevado. O ataque teve um impacto muito elevado. Por um lado o número de equipamentos efetivamente afetados e, por outro, o pânico que se instalou nalgumas empresas e que as levou a desligar todos os sistemas, desativarem o SMB nos equipamentos, por vezes sem pensar nas consequências e dias a fio gastos na instalação dos patches que garantiam a correção da vulnerabilidade. Com algum espanto, surgiu rapidamente a informação que a Microsoft estava a disponibilizar correções para o Windows XP e Windows Server 2003, sistemas que supostamente já não estariam abrangidos pelo período de desenvolvimento de correções a falhas de segurança.

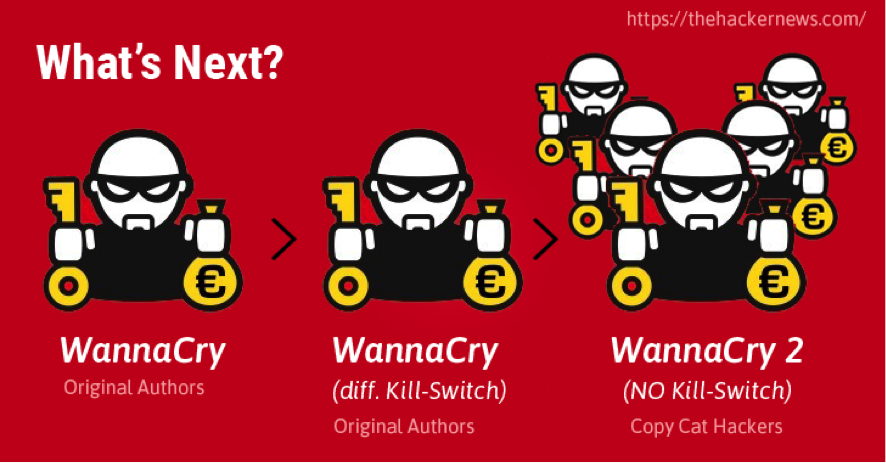

O alívio, mesmo que temporário, veio através de um tiro certeiro do inglês Marcus Hutchins, que descobriu uma particularidade dentro do Ramsonware. O WannaCry tinha uma proteção no caso de ser executado numa Sandbox. A Sandbox é utilizada por sistemas avançados de deteção de malware e que simula a execução de código ou acesso a links, num ambiente virtual e controlado. Entre a análise exaustiva que é feita, se o Ramsonware solicitar um acesso à internet ou tentar fazer a resolução de um nome de DNS, a Sandbox retribui um endereço IP e questiona ao Ramsonware “O que pretendes deste IP?” Este ambiente de Sandbox não tem conetividade direta à internet para evitar a infeção a outros equipamentos. O Ramsonware WannaCry tinha embutido no seu código uma função que, se fosse devolvido um endereço IP, este considerava estar a ser executado numa Sandbox e dessa forma não se ativava para não ser detetado (Kill Switch). Ora o que Marcus Hutchins descobriu foi que ativando o domínio que o WannaCry procurava, todos os PCs infetados seriam considerados como estando numa Sandbox e, dessa forma, nenhum veria o WannaCry ativado. Claro que os que já tinham sido ativados já não voltavam atrás.

Depois desta versão já saiu uma versão com um “Kill-Switch” diferente (um outro domínio a ser validado) e que poderá ainda ser disponibilizado uma versão sem Kill-Switch. Provavelmente vamos assistir à exploração de outras vulnerabilidades porque esta já está muito controlada por parte dos principais responsáveis de segurança de IT mundiais.

O que nós dizemos

Penso que o futuro nos reserva algumas surpresas, eventualmente más para quem não estiver preparado. Desde que os sistemas foram afetados até à data em que escrevemos este artigo (15 dias) já foram anunciadas algumas variantes e uma nova vulnerabilidade semelhante ao WannaCry. O SambaCry afeta sistemas Linux, MAC e dispositivos de armazenamento NAS. Será que Junho vai ser um mês quente para os utilizadores destes sistemas?

Diz-se que o WannaCry possa ter sido desenvolvido por um grupo ligado ao governo da Coreia do Norte o que significa que deixou de ser “apenas” um ataque de hackers curiosos e ávidos de receber alguma recompensa, para se tornar uma arma de ataque massivo entre estados. Tudo hoje em dia está ligado à internet. Não são apenas os computadores, mas também os smartphones, smartwatches e outros “smarts” como automóveis, eletrodomésticos entre outros, que potenciam a disseminação de código malicioso.

É muito importante estar atento às vulnerabilidades que vão sendo descobertas e que tipicamente veem as suas correções chegarem antes da consumação dos ataques. Manter os sistemas atualizados, não usar sistemas obsoletos e principalmente, ter em conta o backup dos dados. Entre várias empresas que foram afetadas, muitas mais passaram completamente imunes a estes ataques. Que tal seguir as boas práticas que estas empresas seguem? Nós podemos ajudar!

|