Mais um mês, mais uma empresa de grande dimensão a ser hackeada. Se no passado empresas como a Microsoft, Cisco, Samsung ou Twitter foram os alvos, este mês foi a vez do maior player no mercado do transporte privado urbano (e-hailing) a Uber, ser atacada.

Os primeiros relatos desta intrusão foram divulgados dia 15 de Setembro pelo New York Times, e desde então foram gradualmente sendo divulgados mais pormenores deste ataque. O que sabemos até ao momento é que o ataque foi alegadamente efetuado por um hacker de apenas 17 anos com ligações ao grupo Lapsus$, que através de um ataque usando social engineering, conseguiu comprometer a conta de um colaborador externo da Uber.

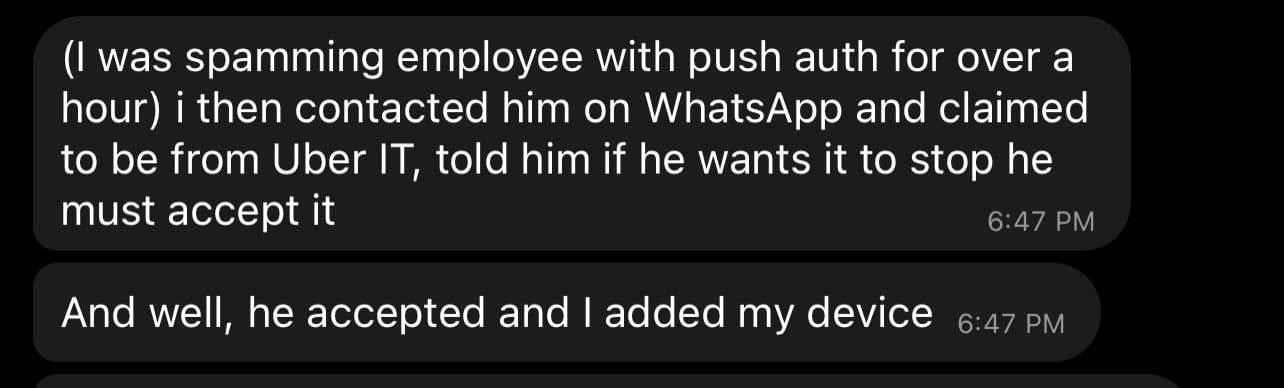

Após ter obtido as credenciais do utilizador (não é claro se as obtiveram na dark web ou se usaram outro ataque separado para as obter), utilizou um ataque de fadiga de MFA.

Estes ataques ocorrem quando um atacante tem acesso às credenciais de um utilizador, mas está barrado de aceder à conta devido á autenticação multifator. São então enviados repetidos pedidos de autorização, até que por uma razão ou outra o utilizador acaba por se fatigar e aceita um deles.

Neste caso o colaborador terá sido alvo de um contacto por Whatsapp do atacante a fazer-se passar pelo IT da Uber, que o aconselhou a aceitar um dos pedidos para de MFA para parar com as notificações constantes, e terá sido isto que finalmente o convenceu a aceitar o pedido. Este tipo de ataque envolvendo social engineering tem-se tornado muito popular recentemente, sendo que foi usado em ataques recentes ao Twitter, Robinghood, Mailchimp, entre outros.

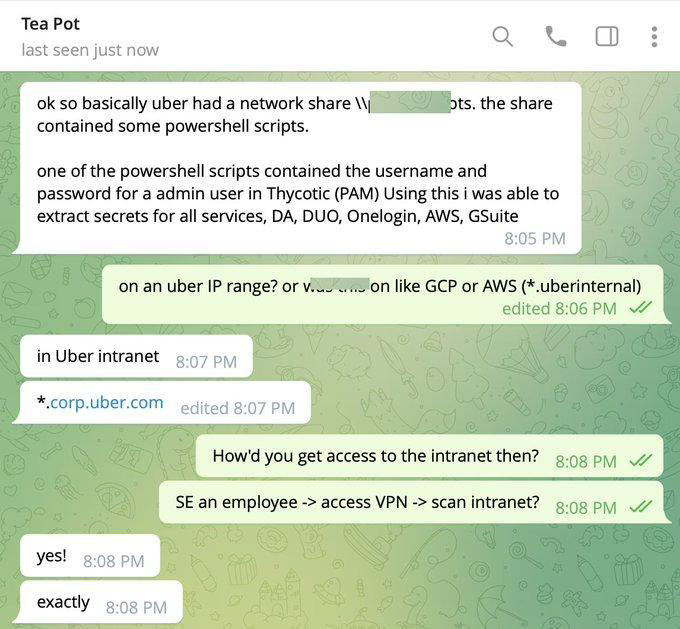

Uma vez o acesso aprovado, o atacante adicionou o seu dispositivo ao MFA, e teve acesso à rede interna da UBER através da VPN corporativa, podendo pesquisar tranquilamente na intranet por informação sensível ou que considerasse relevante.

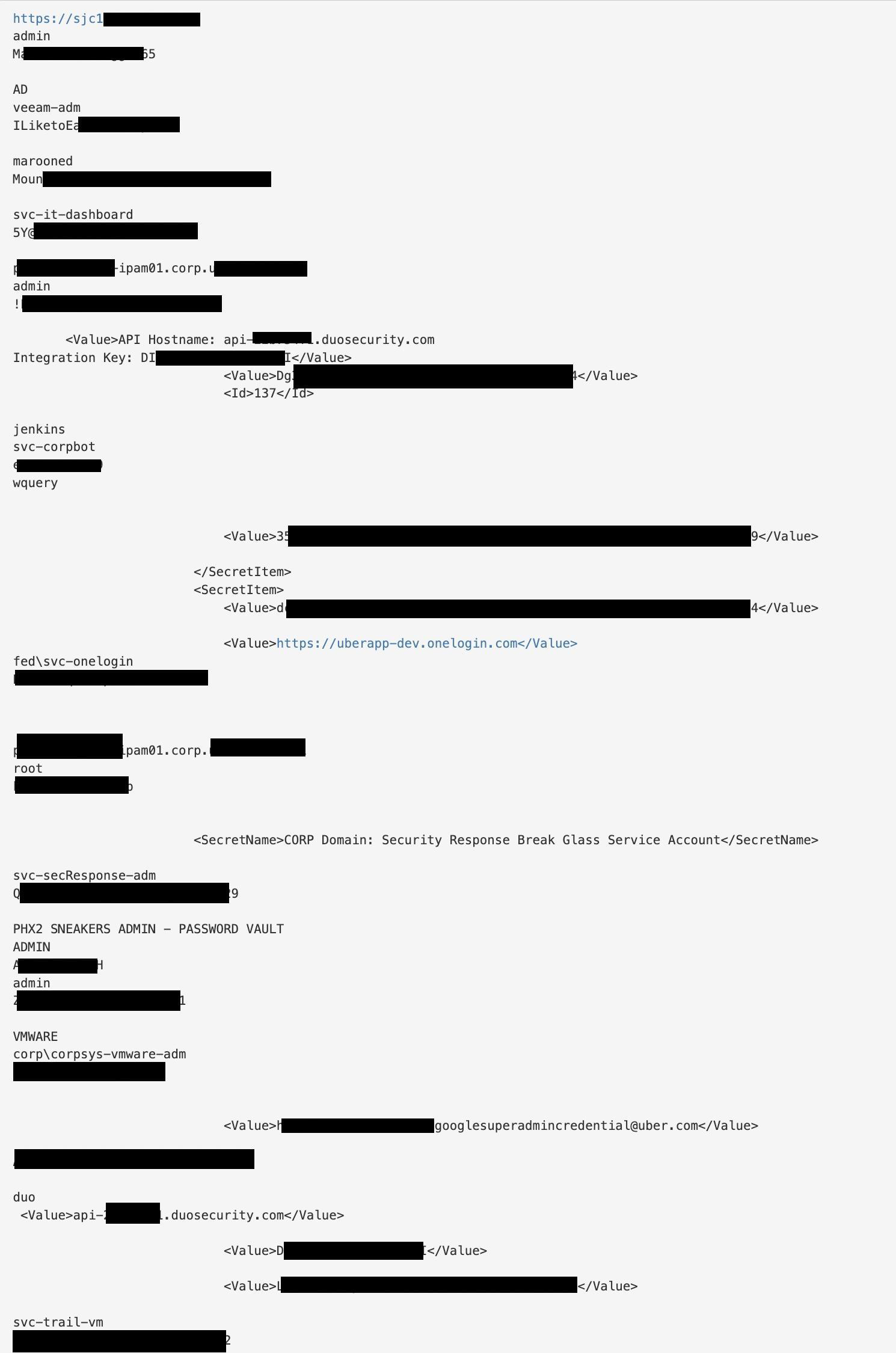

Durante esta análise terá encontrado num dos servidores de ficheiros um ficheiro de texto (script de Powershell) que continha credenciais de administração à plataforma de Privileged Access Management (PAM), que é utilizada para aceder aos outros serviços internos da empresa, tais como Amazon Web Services, G-Suite, o Slack e Domain Admin. A partir daqui o teenager conseguiu as “chaves do castelo” e fez basicamente o que quis.

O atacante terá alegadamente conseguido também o acesso às credenciais da “Break Glass Service Account”, conta de emergência que é criada para ser usada pelo IT exatamente em casos extremos tais como um desastre ou um ataque informático.

Este ataque tem, no entanto, um padrão diferente dos ataques mais comuns na atualidade, pois não desenvolveu (que se saiba) para uma situação de ransom, nem tão pouco a Uber parou de servir os seus clientes ou teve qualquer serviço afetado.

Neste caso estima-se que o objetivo terá sido, para além de roubar informação sensível para vender na darkweb, ganhar notoriedade e prestígio, pois o jovem fez questão de se fazer notar quer na esfera pública quer nas redes privadas da Uber, como demonstram as mensagens que publicou no slack e os comentários que fez em plataforma internas. Tudo publicado também nas redes sociais e ampliado pela comunidade.

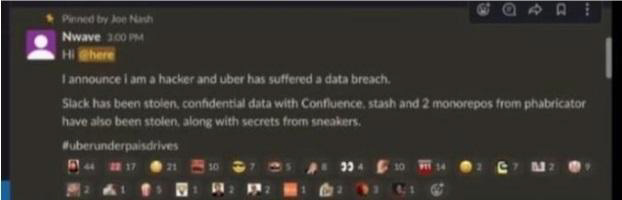

No Slack da Uber, uma plataforma semelhante ao Microsoft Teams, o atacante lançou um post a indicar que a empresa tinha sido hackeada, algo que foi inicialmente recebido com algum humor ao pensarem que se trataria de uma partida e não de um verdadeiro ataque.

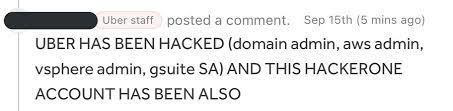

Mais preocupante para a Uber foi que o atacante teve acesso à sua plataforma de caça de bugs HackerOne e fez questão de demonstrar isso mesmo através de vários comentários que deixou no sistema.

Esta plataforma permite a investigadores de segurança submeter vulnerabilidades que tenham encontrado no ecossistema da Uber de forma anónima e confidencial, em troca de prémios monetários. Normalmente estas vulnerabilidades apenas são reveladas quando está disponível uma correção para as mesmas, mas neste caso o atacante terá efetuado download de todos estes reports de vulnerabilidades e poderá depois vendê-los a outros atores para serem usados em ataques futuros.

Quase em simultâneo o mesmo atacante, conhecido nas redes por “teapotuberhacker”, revelou também que conseguiu quebrar a segurança da RockStar Games e o roubar código fonte do famoso jogo Grand Theft Auto, incluindo detalhes do desenvolvimento da próxima versão do mesmo. Este jovem terá sido detido nos últimos dias em Inglaterra e aguardamos confirmação se o suspeito é de facto o autor dos ataques.

A evolução dos ataques nos últimos anos é exponencial e só podemos estar preocupados, pois a aparente facilidade com que são executados, quase sempre através de ataques de phishing revela que o problema está longe de estar controlado, mesmo em organizações de grande dimensão e com preocupações para a segurança.

Então mas o que está a falhar?

Com este ataque fica exposto mais uma vez que o problema são as pessoas e o “driver” do negócio.

A tecnologia de proteção e deteção está mais avançada que nunca e os mecanismos de proteção de identidade e autenticação utilizados hoje em dia são bastante evoluídos e seguros.

Já a falta de formação e sensibilização em segurança da informação configura riscos elevadíssimos para as empresas. Isto só se resolve com uma ação contínua de formação, entregue através de exemplos num registo “story telling” e sistemas de “gamificação” que premeiem os colaboradores pelo seu comportamento responsável e deteção de ataques. Toda a organização tem de fazer parte da solução e não apenas o departamento de TI e as tecnologias

Temos também por outro lado, a pressão do negócio e a prioridade dada a ganhar clientes e fazer acontecer. Nunca há tempo para tudo e como sabemos a segurança vem depois. Afinal que importa ter um produto seguro se com isso perdemos o timing de mercado? Este tipo de postura resulta, como vimos neste caso, em redes internas que são literalmente uma brincadeira de criança em termos de segurança.

Todos estamos expostos e os atores maliciosos já sabem quais os pontos fracos. Cada vez mais o problema não é tecnológico. Por essa razão, se queremos que o nosso negócio prospere no longo prazo, é prioritário investir nas pessoas e colocar a segurança em primeiro plano.