Estamos agora em 2017 e os ataques ransomware a empresas são agora “mainstream”. Rara é a empresa que nunca sofreu um ataque e algumas combatem esta ameaça com recorrência.

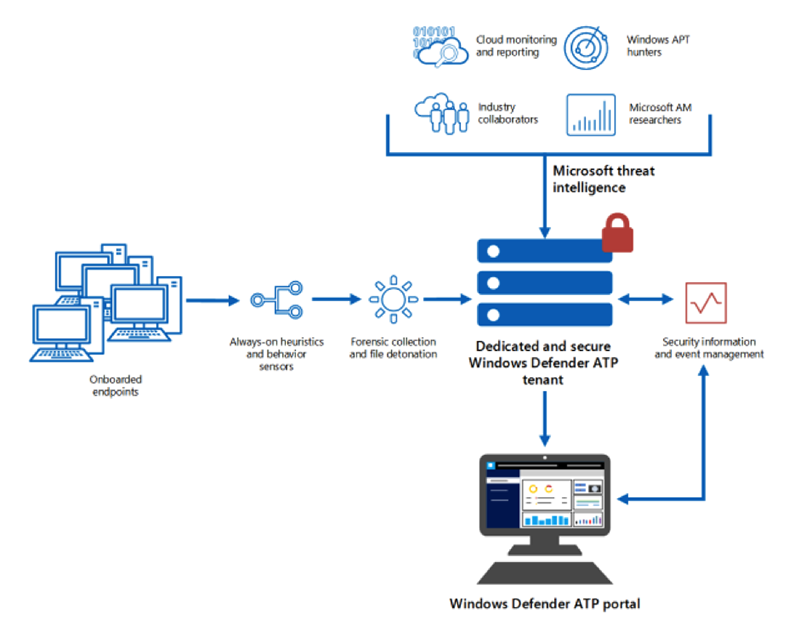

A indústria da segurança está a investir em tecnologias ATP (advanced threat protection) que unem motores de inteligência artificial para análise comportamental dos sistemas e a cloud para conseguir identificar em tempo real e de uma forma global um padrão de infeção e assim reagir e alertar de acordo com o identificado. Digamos que quando o antivírus falha, esta tecnologia pode ajudar a compreender e identificar porque falhou e alimentar o antivírus para evitar subsequentes falhas. Estas tecnologias de identificação do “paciente zero”, podem de facto evitar uma epidemia de ransomware e são certamente o caminho para travar este problema que se está a tornar incomportável. Mesmo com o ATP a prevenção e os backups, nomeadamente os backups em offline, continuam a ser a melhor defesa caso sejamos atacados.

Relembro que estamos a falar de um negócio e nem sempre estes ataques são ataques automáticos e massificados. Existem inúmeras histórias que comprovam que os vetores de ataques são muitos e em alguns casos bem simples e manuais. Este recente caso que encontrámos exposto no reddit demonstra isso mesmo e mostra mais uma vez que os backups em offline são essenciais. Neste caso, a empresa não sofreu um ataque automatizado, mas sim de um hacker que conseguiu entrar na organização via remote desktop utilizando umas credenciais com password fraca. Já dentro da organização, facilmente conseguiu obter credenciais de administrador e depois de localizar e apagar todos os backups da organização iniciou a tarefa de compressão e encriptação de todos os sistemas (virtual machines) com o WinRAR, deixando instruções de como ser contactado num ficheiro de texto. O hacker exigia $15 000USD para entregar a chave de desencriptação. A equipa de TI, nada mais pode fazer do que subir na hierarquia de comando e pedir aconselhamento jurídico. Sem mais opções, o resgate foi pago e o atacante forneceu a chave e disponibilizou-se para ajudar na recuperação e explicar como entrou no sistema.

Analisando esta ocorrência, é evidente que muito podia ter sido feito para impedir a vulnerabilidade, mas volto à recomendação inicial e única que endereça todos os vetores de ataque de ransomware: Backups armazenados em offline, impedidos de serem manipulados eletronicamente. É caso para dizer que a “velhinha tape” está mais na moda do que nunca!