Nunca é demais relatar estes casos que passam pelo nosso suporte e que nos comprovam que a password mesmo sendo forte, acaba por ceder à engenharia social dos mais astutos cyber criminosos.

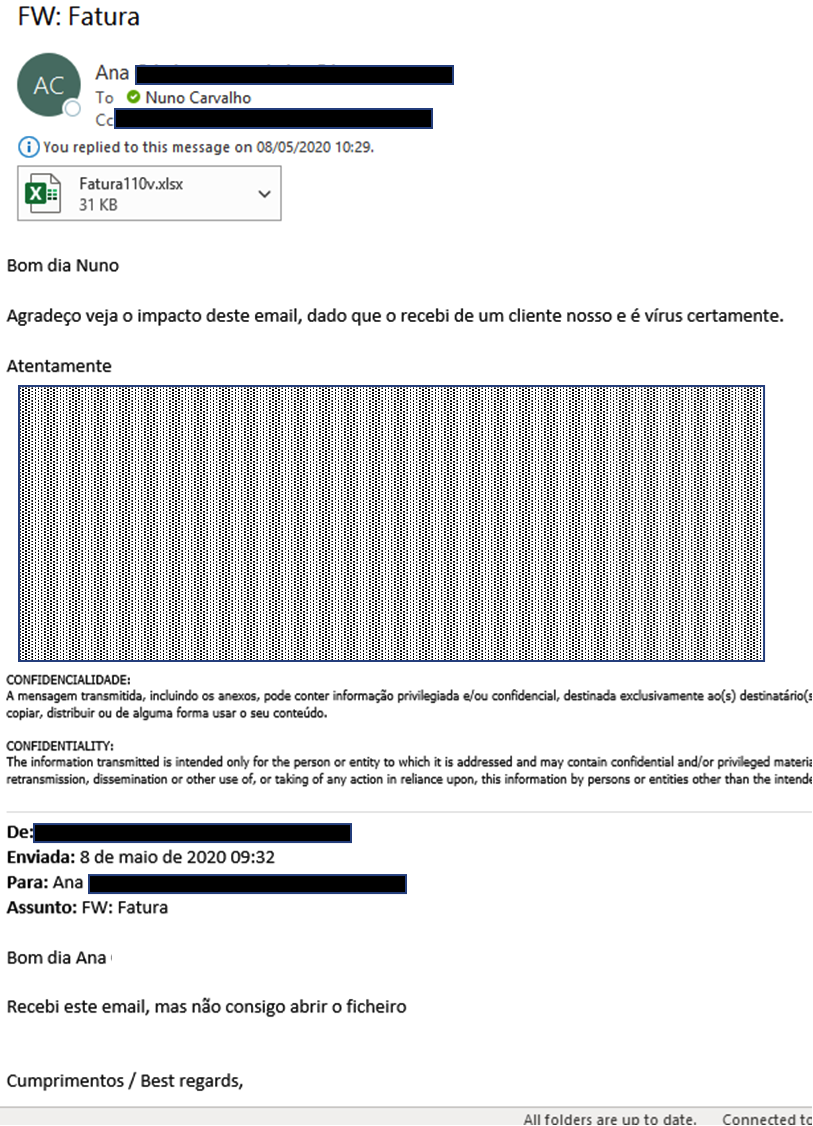

Desta vez, tudo começa, com um e-mail de uma colaboradora de um cliente que nos alerta para uma situação de um potencial ataque:

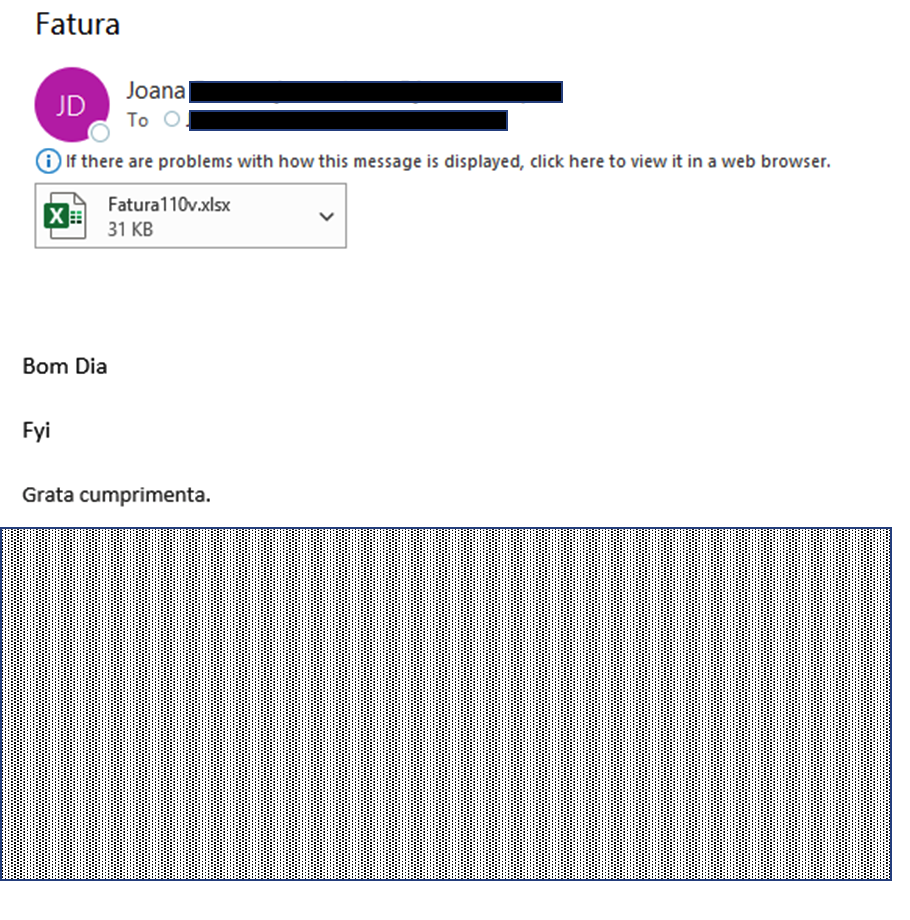

O e-mail original era bastante credível, incluía a assinatura original da utilizadora (que ocultamos por questões de confidencialidade) e cumpria os parâmetros de uma mensagem fidedigna:

Em pouco tempo percebemos que a identidade da utilizadora “Joana” tinha sido comprometida e que a sua caixa de correio no Office 365 estava a ser utilizada por alguém para enviar este tipo de e-mails em massa para os seus contactos. Rapidamente foram tomadas medidas de mitigação, como a alteração imediata da password e passámos à análise do evento.

De facto, o e-mail em si, tecnicamente era legítimo, pois tinha sido enviado da caixa de correio da utilizadora e não tinha qualquer tipo de vírus ou conteúdo malicioso. Por essa razão passou todos os controlos antispam e antimalware dos destinatários.

O objetivo de quem se apoderou da caixa de correio seria de forma não muito invasiva reunir o máximo de credenciais / identidades para uso futuro, provavelmente numa campanha agressiva de ransomware ou de roubo de informação.

Para conseguir isto sem ser detetado o atacante enviou centenas de mensagens e em simultâneo redirecionou, através de uma regra “escondida”, todas os e-mails recebidos para uma sub-pasta no Outlook, de forma que a colaboradora não se apercebesse do que estaria a acontecer. Engenhoso? Sim, muito. Demorámos algum tempo até perceber o porquê da caixa de correio não estar a receber mensagens, uma vez que não “víamos” qualquer tipo de redireccionamento configurado.

Em que consistia o ataque?

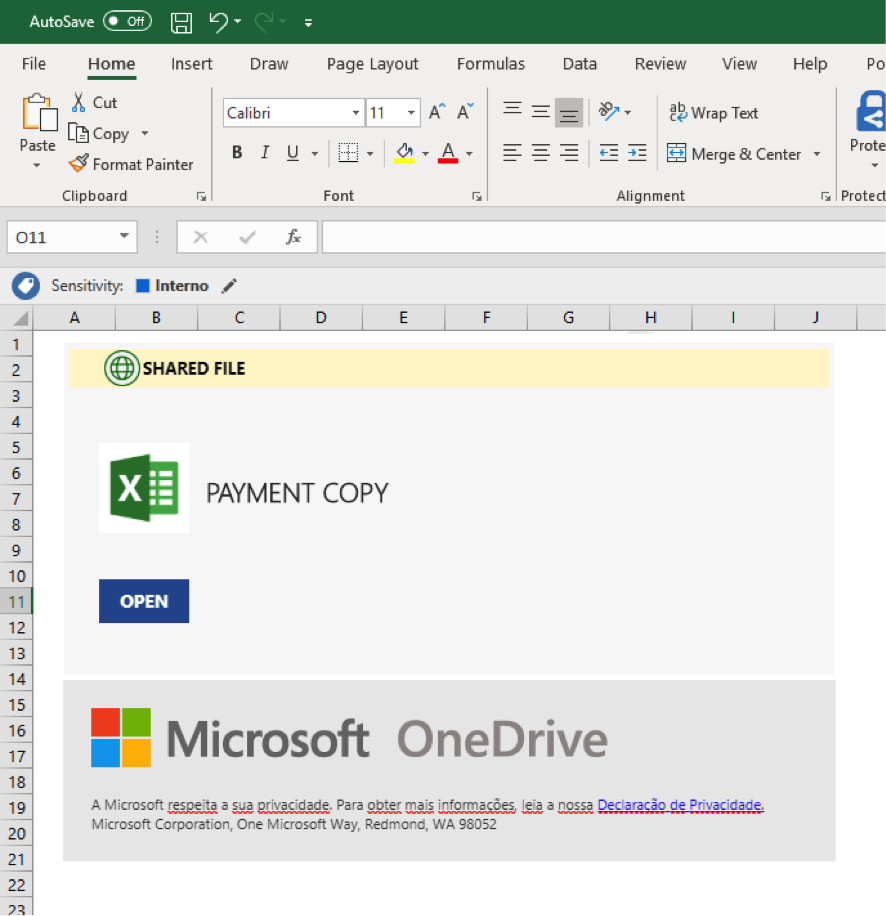

Ao abrir o anexo “Fatura110v.xlsx” o utilizador deparava-se com o seguinte conteúdo no ficheiro excel:

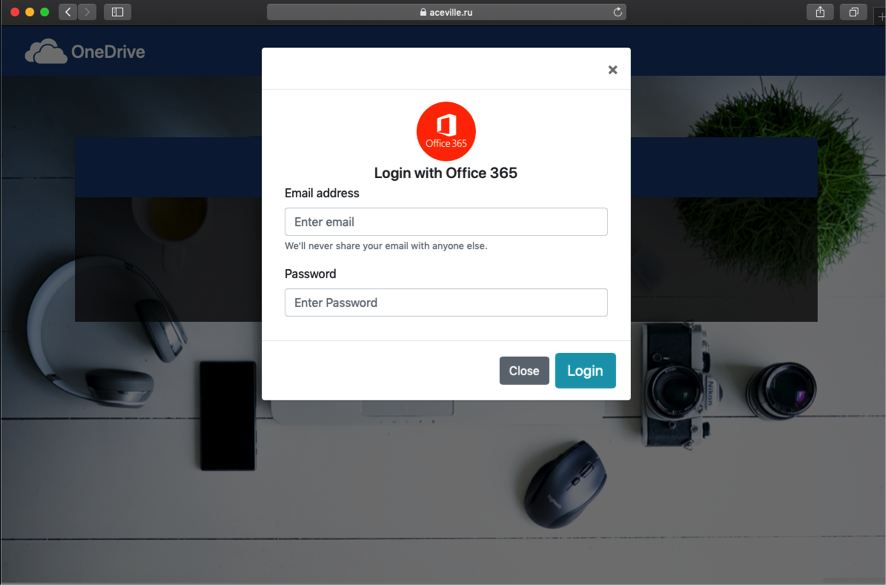

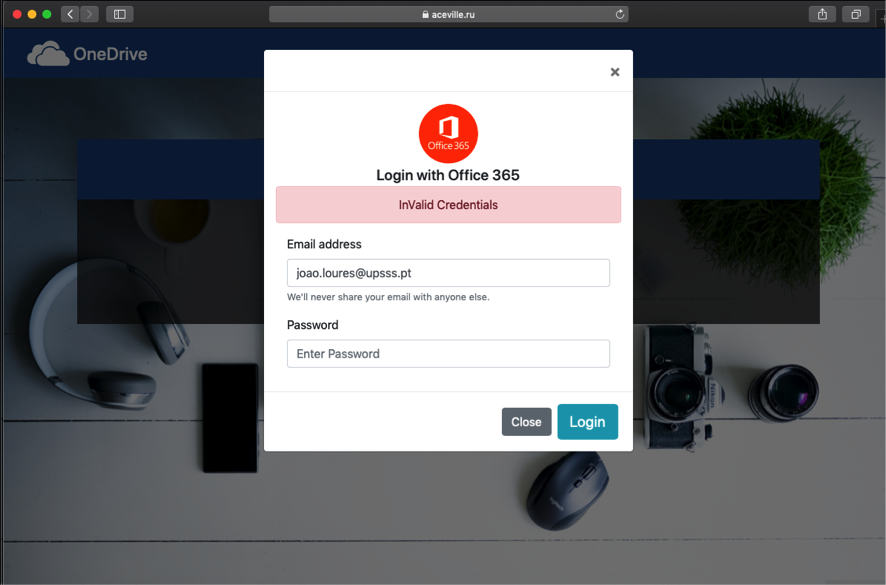

Esta é a parte engenhosa, que engana a maior parte dos controlos de segurança. Dentro de excel, vem uma imagem que contém um link, o utilizador é levado a clicar e seguir então para o seguinte site malicioso a simular o acesso ao Office 365:

Ao colocar o utilizador e password e clicar ok acontece apenas isto:

A partir deste momento, o atacante tem em sua posse as credenciais. Para as poder utilizar no verdadeiro Office 365.

Como mitigar este tipo de situações?

- Formação, um utilizador sensibilizado e com formação anti-phishing estará mais preparado para detetar este tipo de ataques, para estranhar que uma partilha seja feita dentro de um anexo, para validar o URL do site onde está a aceder, entre outros detalhes que podem indicar um possível esquema.

- Autenticação Multi-fator, com a autenticação multi-fator o atacante vê-se impossibilitado de prosseguir com o seu intuito mesmo já estando na posse das credenciais de acesso, uma vez que para aceder será necessário aprovar o acesso no telemóvel do utilizador.

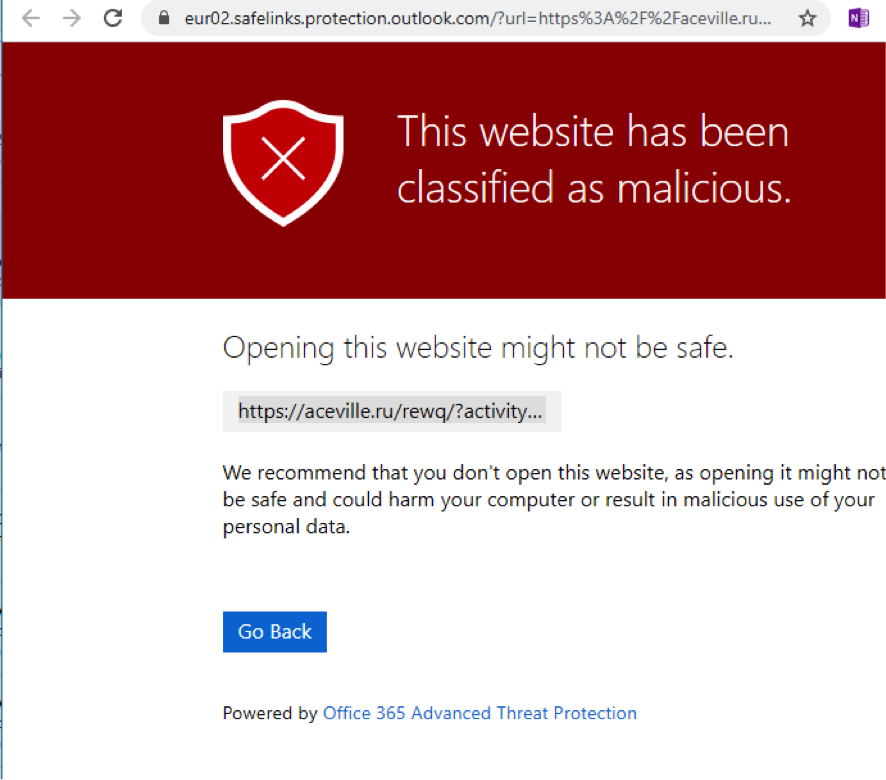

- Office 365 ATP, medida de segurança adicional que analisa os anexos e os links num ambiente isolado e determina se os mesmos são maliciosos, se executam alguma operação danosa ou não autorizada no dispositivo do utilizador ou se estão catalogados como phishing. Esta medida apresenta-se como uma camada adicional de proteção que pode num caso como este impedir inclusive o acesso, caso a página tenha já sido catalogada. Realço que estes são sempre casos difíceis de detetar por uma ferramenta deste género, principalmente se o ataque for direcionado a uma organização específica.

Nunca é demais expor e explicar estes casos à comunidade. É urgente sensibilizar as pessoas para esta temática, munirmo-nos de ferramentas de prevenção e principalmente assumir que a password só por si não é suficiente para proteger a nossa identidade.

Adotem a autenticação multifator e fiquem seguros.